Herunterladen der Pakete in der aktuellen Version!

Bewusst nicht über apt, da sich sonst die Versionen ändern (was erfahrungsgemäß dazu führt, dass die Kibana Dashboards nicht mehr funktionieren – was ich persönlich beim Troubleshooten meistens nicht so mag)

wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-7.15.2-amd64.deb

wget https://artifacts.elastic.co/downloads/kibana/kibana-7.15.2-amd64.deb

wget https://artifacts.elastic.co/downloads/beats/filebeat/filebeat-7.15.2-amd64.deb

Installation der Pakete

dpkg -i elasticsearch-7.15.2-amd64.deb

dpkg -i kibana-7.15.2-amd64.deb

dpkg -i filebeat-7.15.2-amd64.debDienste beim Boot mitstarten

systemctl enable elasticsearch

systemctl enable kibana

systemctl enable filebeatMaschine neu starten (zur Kontrolle dass die Dienste auch korrekt starten – alternativ auch systemctl start …)

rebootAls Reverse Proxy für das Frontend wird ein Apache2 verwendet

apt update

apt install apache2

a2enmod proxy

a2enmod proxy_httpBearbeiten der /etc/apache2/sites-enabled/000-default.conf

Folgende Zeilen müssen eingefügt werden

ProxyPass / http://localhost:5601/

ProxyPassReverse / http://localhost:5601/Konfiguration Filebeat

Verfügbare Module lassen sich über folgenden Befehl anzeigen

filebeat modules list

...

fortinet

...Modul fortinet ist vorhanden und muss aktiviert werden

filebeat modules enable fortinetUm im späteren Betrieb Fehler zu vermeiden sollte die Datei /etc/filebeat/filebeat.yml angepasst werden: die Zeile „index.number_of_replicas: 0“ wird eingefügt:

# ======================= Elasticsearch template setting =======================

setup.template.settings:

index.number_of_shards: 1

index.number_of_replicas: 0

#index.codec: best_compression

#_source.enabled: false

Konfiguration des Modules unter /etc/filebeat# nano modules.d/fortinet.yml

Anpassung des Ports zum Empfang der Syslog von Fortinet bei Bedarf

# The interface to listen to syslog traffic. Defaults to

# localhost. Set to 0.0.0.0 to bind to all available interfaces.

var.syslog_host: 0.0.0.0

# The port to listen for syslog traffic. Defaults to 9004.

#var.syslog_port: 9004Nach Abschluss der Konfiguration muss der Dienst neu gestartet werden

systemctl restart filebeatLogs auf der Fortigate aktivieren:

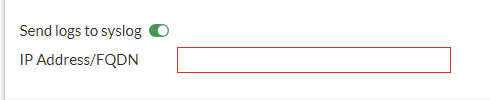

Unter „Logs & Report“ -> „Log Settings“ die Checkbox „Send logs to syslog“ aktivieren und die IP des Servers angeben:

Weitere Konfiguration über die Fortigate CLI erforderlich:

config log syslogd setting

set port 9004

set source-ip x.x.x.x

end